Übertragung von abhörsicheren Quantensignalen über 144 km gelungen

aus ProPhysik.de:

Quantenschlüssel aus der Ferne

Ein Quantenschlüssel wurde erstmals 144 Kilometer weit mit Licht übertragen. Zusätzliche „Köderphotonen“ garantieren dabei die Abhörsicherheit.

Dank der Quantenkryptographie kann ein Sender (Alice) einem Empfänger (Bob) beliebig lange Bitfolgen zum Verschlüsseln von Nachrichten übermitteln, ohne dass ein Dritter (Eve) sie dabei belauschen könnte. Dazu schickt Alice einzelne, unterschiedlich polarisierte Photonen zu Bob. In der Praxis muss man jedoch Lichtpulse benutzen, die mehrere Photonen enthalten können, sodass Eve unbemerkt Photonen abzapfen und dadurch Information über den Schlüssel erhalten könnte. Dieses Schlupfloch haben jetzt drei Forschergruppen geschlossen und dabei Übertragungsdistanzen von über 100 Kilometern erreicht.

Richard Hughes und seine Kollegen aus Los Alamos und Boulder haben ebenso wie die Forscher um Jian-Wei Pan von der Hefei Universität Photonen durch gut 100 Kilometer lange Glasfaserkabel geschickt, um einen Quantenschlüssel zu erzeugen. Harald Weinfurter von der Universität München und seine Kollegen haben die Photonen von La Palma nach Teneriffa über 144 Kilometer durch die Erdatmosphäre fliegen lassen. Alle drei Gruppen setzten ein gängiges quantenkryptographisches Verfahren ein, das 1984 von Charles Bennet und Gilles Brassard vorgeschlagen worden war, das sie mithilfe von „Köderphotonen“ praktisch unangreifbar gemacht haben.

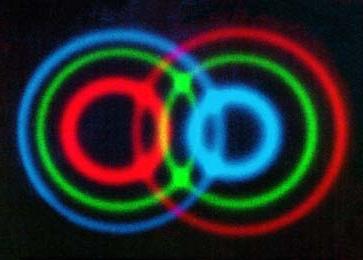

Nach Bennet und Brassard sendet Alice einzelne, unterschiedlich polarisierte Photonen an Bob. Die Polarisation wechselt dabei in zufälliger Folge zwischen den Zustandspaaren „horizontal/vertikal“ und „+45°/–45° gegen die Vertikale geneigt“ ab. Bob untersucht die ihm unbekannten Polarisationen der eintreffenden Photonen mit einem Analysator, dessen Einstellung ebenfalls in zufälliger Folge zwischen horizontal/vertikal und +45°/–45° wechselt. Nach einiger Zeit teilen sich Alice und Bob offen mit, welche Polarisator- bzw. Analysatoreinstellung sie für das jeweilige Photon gewählt hatten. Stimmen sie überein, so weiß Bob aufgrund seiner Messung, welche Polarisation das von Alice abgeschickte Photon tatsächlich hatte und Alice weiß, dass Bob das weiß. Damit haben beide ein Bit des Quantenschlüssels gewonnen, das nur sie kennen.

Versucht Eve ihnen dieses Bit abzulauschen, so muss sie das entsprechende Photon abfangen und an ihm eine Polarisationsmessung durchführen. Da Eve die Polarisation des Photons nicht kennt, kann sie auch keine „Sicherungskopie“ davon herstellen. Das Photon geht also bei der Messung unwiederbringlich verloren. Sendet Eve dafür ein polarisiertes Ersatzphoton zu Bob, so hat dies häufig die falsche Polarisation, wie Alice und Bob bemerken, wenn sie sich zur Kontrolle nicht nur die benutzten Polarisator- und Analysatoreinstellungen sondern auch die tatsächlich vorliegenden bzw. gemessenen Polarisationen mitteilen.

Die Unangreifbarkeit dieses Verfahrens hat indes praktische Grenzen. Tatsächlich gibt es bisher noch keine Lichtquelle, die nur einzelne Photonen erzeugt. Stattdessen benutzt man stark abgeschwächte Laserpulse, die gelegentlich auch zwei oder mehr Photonen enthalten können. Mit zunehmender Entfernung von Bob muss Alice immer stärkere Lichtpulse mit immer mehr Photonen absenden, damit bei Bob überhaupt noch etwas ankommt. Die überzähligen Photonen in den Lichtpulsen könnte Eve für einen so genannten Photon Number Splitting Attack nutzen. Sie zweigt aus jedem Puls ein oder mehrere Photonen ab, die übrigen gibt sie an Bob weiter, sodass sich die Photonenstatistik der Pulse nicht ändert. Eve hat dann zu jedem polarisierten Lichtpuls, den Bob erhält, Photonen derselben Polarisation. Wenn Alice und Bob sich ihre Polarisator- und Analysatoreinstellungen offen mitteilen, kann Eve Bobs Messung an ihren Photonen wiederholen und seine Information gewinnen.

Doch chinesische Forscher hatten herausgefunden, dass Alice diesen Angriff vereiteln kann, indem sie den Lichtpulsen gelegentlich zusätzliche „Köderphotonen“ hinzugefügt. Die Pulse sollten demnach in zufälliger Folge höhere oder niedrigere Intensität haben. Berechnungen hatten gezeigt, dass Eve den Pulsen keine Photonen entnehmen kann, ohne dass sich dabei die Photonenstatistik der beiden Pulsarten verändert. So können Alice und Bob mit beliebig großer Wahrscheinlichkeit einem Lauschangriff auf die Schliche kommen, ohne auf eine hohe Übertragungsrate verzichten zu müssen. Die Arbeiten der drei Forschergruppen haben das jetzt bestätigt.

So haben Weinfurter und seine Kollegen mit Lichtpulsen einen Quantenschlüssel mit immerhin 42 Bit/s vom Observatorium Roque de los Muchachos auf La Palma zu einem 144 km entfernten Teleskop der ESA auf Teneriffa absolut sicher übertragen. Damit wird auch eine sichere Übertragung von einem Ort der Erde zu einem niedrig darüber hinweg fliegenden Satelliten möglich, der den Schlüssel an einem anderen, von ihm überflogenen Ort sicher wieder abgeben kann. Die Möglichkeiten der Quantenkryptographie sind offenbar grenzenlos.

Rainer Scharf

Weitere Infos:

Originalveröffentlichungen:

Danna Rosenberg et al.: Long-Distance Decoy-State Quantum Key Distribution in Optical Fiber. Phys. Rev. Lett. 98, 010503 (2007).

http://dx.doi.org/10.1103/PhysRevLett.98.010503

http://arxiv.org/abs/quant-ph/0607186

Tobias Schmitt-Manderbach et al.: Experimental Demonstration of Free-Space Decoy-State Quantum Key Distribution over 144 km. Phys. Rev. Lett. 98, 010504 (2007).

http://dx.doi.org/10.1103/PhysRevLett.98.010504

Cheng-Zhi Peng et al.: Experimental Long-Distance Decoy-State Quantum Key Distribution Based on Polarization Encoding. Rev. Lett. 98, 010505 (2007).

http://dx.doi.org/10.1103/PhysRevLett.98.010505

http://arxiv.org/abs/quant-ph/0607129

Gruppe von Richard J. Hughes in Los Alamos:

http://quantum.lanl.gov/hughes.shtml

Gruppe von Harald Weinfurter an der LMU:

http://xqp.physik.uni-muenchen.de

Gruppe von Jian-Wei Pan am Hefei National Laboratory:

http://quantum.ustc.edu.cn/index.asp

Weitere Literatur:

Xiang-Bin Wang: Beating the Photon-Number-Splitting Attack in Practical Quantum Cryptography. Rev. Lett. 94, 230503 (2005).

http://dx.doi.org/10.1103/PhysRevLett.94.230503

http://arxiv.org/abs/quant-ph/0410075

Hoi-Kwong Lo, Xiongfeng Ma und Kai Chen: Decoy State Quantum Key Distribution. Rev. Lett. 94, 230504 (2005).

http://dx.doi.org/10.1103/PhysRevLett.94.230504

http://arxiv.org/abs/quant-ph/0411004

Miloslav Dusek, Norbert Lütkenhaus, Martin Hendrych: Quantum Cryptography. To appear in Progress in Optics, vol. 49.

http://arxiv.org/abs/quant-ph/0601207

Norbert Lütkenhaus und Mika Jahma: Quantum key distribution with realistic states: photon-number statistics in the photon-number splitting attack. New J. Phys. 4, 44 (2002).

http://dx.doi.org/10.1088/1367-2630/4/1/344 (frei!)

Nicolas Gisin et al.: Quantum Cryptography. Rev. Mod. Phys. 74, 145 (2002).

http://dx.doi.org/10.1103/RevModPhys.74.145

http://arxiv.org/abs/quant-ph/0101098